先日のblogで、NISCよりサイバー攻撃に関する注意喚起を掲載しましたが、

その中でも触れられていた「VPN機器の脆弱性」について、

日経新聞のサイト上で改めて詳細に掲載されていましたので、

ちょっとまとめてみます。

(参考:日経新聞記事「サイバー攻撃「関門」裏目に」(有料会員限定)

https://www.nikkei.com/article/DGKKZO67222620Q0A211C2CR8000)

「VPN(Virtual Private Network)」とは、

インターネットなどに接続している利用者の間に仮想的なトンネルを構築し、

プライベートなネットワークを拡張する技術で、

最近ではコロナ対策でテレワークを実施するために、

自宅から社内システムに安全にアクセスできるように!と、

導入された企業も多いことと思います。

VPN機器を導入して社外から社内システムへアクセスすることは、

セキュリティ対策としては王道で、セキュリティ意識が高い企業では、

当然のようにVPN機器を導入した仕組みを構築されています。

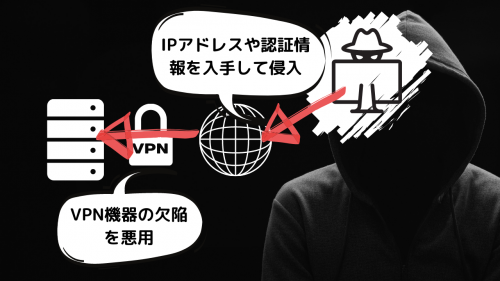

ただ、外部からアクセスできるように「穴」を開けることになるので、

その穴の設定ミスや、VPN機器自体の欠陥があると、

その弱いところ(脆弱性)を悪用されてしまいます。

VPN製品が外部からの侵入の「裏口」になり得る!ということ。

すでに欠陥が発見され、パッチが公開されている特定のVPN製品が公表されていますので、

こちらの製品を利用している企業は、ご確認ください!

<脆弱性>

Fortinet製SSL-VPN用の脆弱性CVE-2018-13379

<対象となるOS>

FortiOS 6.0- 6.0.0 to 6.0.4

FortiOS 5.6- 5.6.3 to 5.6.7

FortiOS 5.4- 5.4.6 to 5.4.12

※SSL VPN サービスを有効化している場合にのみ影響を受ける。

<解決策>

FortiOS 5.4.13, 5.6.8, 6.0.5、6.2.0以上にアップグレードする。

・メーカ公式サイト

https://www.fortiguard.com/psirt/FG-IR-18-384

冒頭の日経新聞の記事では、

国内の約600の組織で不正アクセスにつながる情報が流出し、

公開される事態となっており、

各事業者に注意喚起するよう総務省、経済産業省、金融庁などに

要請したという内容になっています。

実際に流出が確認された愛知県の医療機関では、

院外から医師がレントゲン画像を参照できるようにVPN機器を導入していましが、

VPN機器の脆弱性に対するパッチを適用していなかったようです。

セキュリティ対策製品は導入して終わりではなく、

新たな攻撃が常に発生していると認識し、

情報収集を欠かさないことが大事です!